No, non è una mail minatoria che minaccia di diffondere i video dove ti masturbi online.

Purtroppo è quello che è successo ad attualmente nove (Agg. 27/12/19: ventiquattro) società da tutto il mondo di cui una italiana.

Il non collaborare con gli sviluppatori del ransomware Maze è costato loro la condivisione di alcuni dei file personali presenti sulle macchine infettate, prima che essi venissero cifrati irrecuperabilmente.

Aggiornamento 13 Gen 2020: il sito web è stato riportato online con un altro indirizzo IP (sembra che cerchino sempre di registrare il dominio con un nuovo TLD, quindi eviterò di aggiornare l’articolo ogni volta)

Su Twitter e testate informatiche come Bleeping Computer o ZDnet si è sparsa la notizia che gli sviluppatori del noto ransomware Maze abbiano deciso di affiancare alla cifratura dei file il data breach delle macchine compromesse, caricando quanti più dati possibile sui loro server, per poi proseguire alla cifratura.

Attualmente le società che risultano essere state colpite dalla nuova tattica (la quale aumenta esponenzialmente la pericolosità dell’essere infettati) sono 9, di cui una italiana.

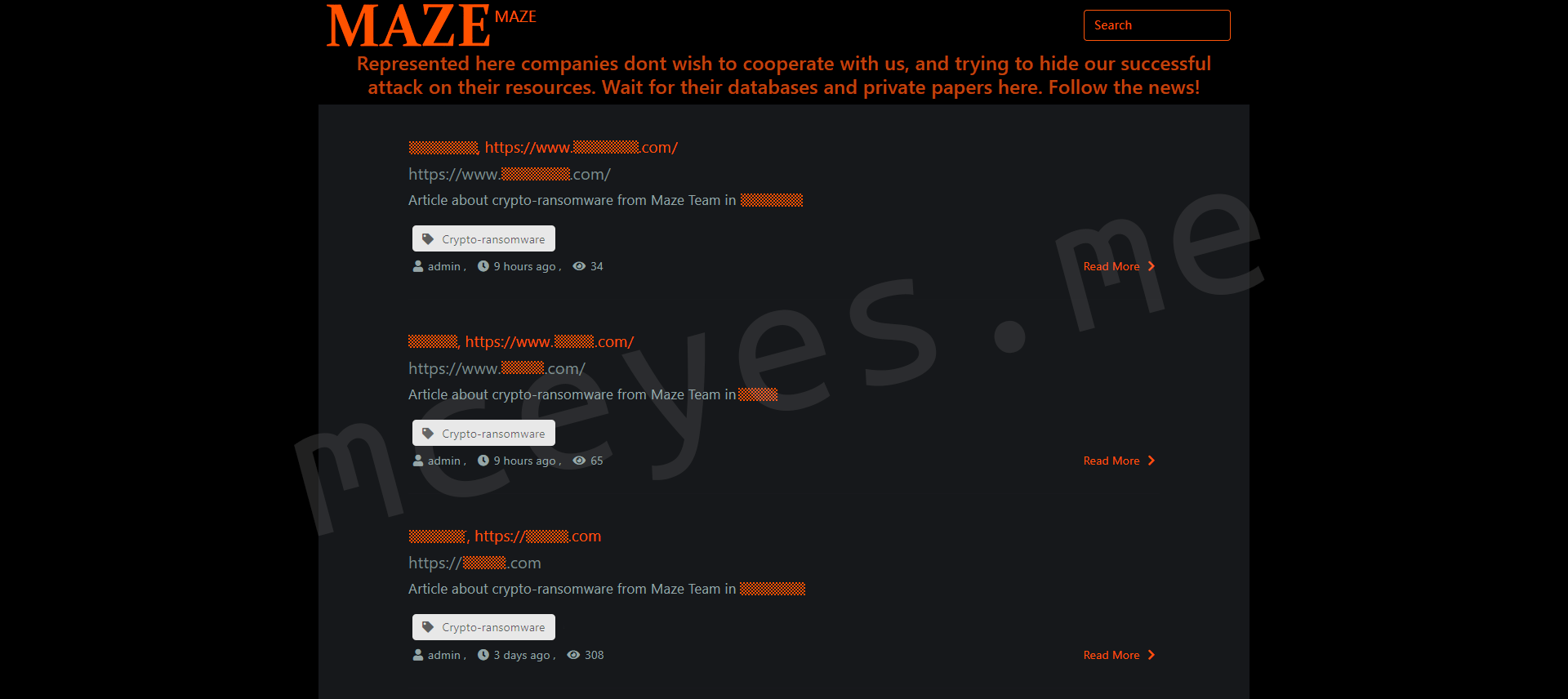

La schermata principale di questa “bacheca” consiste nell’elenco corrente delle società che non hanno deciso di pagare il riscatto entro i tempi imposti.

Sotto al titolo, è presente la testata:

Represented here companies dont wish to cooperate with us, and trying to hide our successful attack on their resources. Wait for their databases and private papers here. Follow the news!MAZE

Tradotto:

Qui rappresentate ci sono le società che non desiderano cooperare con noi, cercando di nascondere il nostro attacco alle loro risorse. Aspettatevi qui i loro database e file personali. Restate aggiornati!MAZE

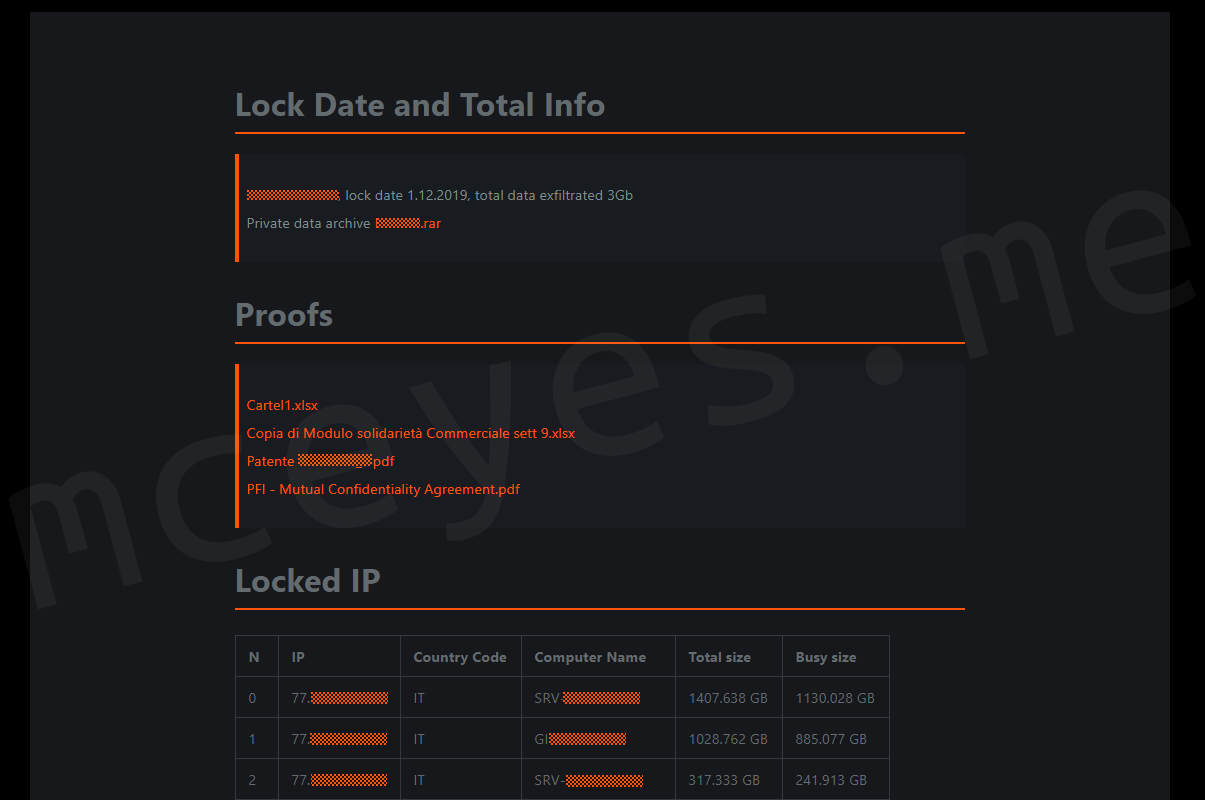

Ognuno di questi “post” presenta lo stesso formato:

- Informazioni sulla compromissione, indicando data dell’infezione e quantità di dati esfiltrati

- File personali esfiltrati per provare la compromissione delle macchine

- Indirizzi IP pubblici delle macchine compromesse, paese di provenienza, nome macchina e dimensione totale dei file cifrati

In fondo ad ogni pagina, è presente un pulsante per la condivisione su Twitter e su Weibo dell’URL corrente.

Effettuando una ricerca su Twitter, però, non sono stati trovati segni di alcuna condivisione del sito principale.

Il ransomware Maze sembra chieda alle sue vittime anche 300 bitcoin (al cambio attuale 1.914.000€), variando di poco il prezzo da situazione a situazione.

Sul loro sito “ufficiale” si sono presi la cortesia di scrivere:

We understand that the customer cannot always pay the fee. We have discounts and price can be negotiated.

MazeDecrypt

In italiano:

Comprendiamo che i nostri clienti non possono sempre pagare la tassa. Abbiamo sconti e prezzi che possono essere negoziati.

MazeDecrypt

Considerando che le società compromesse dal ransomware aumentano ogni momento, non sarebbe irreale credere che i potenziali profitti di questo team superino il milione di dollari ogni settimana.

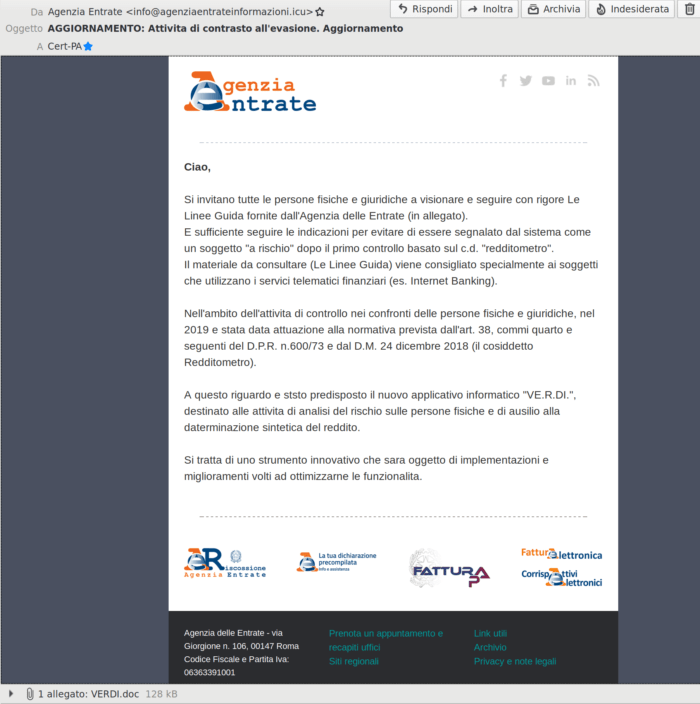

La campagna “Agenzia delle Entrate”

Come riportato da fonti italiane ed estere (es. Infoblox), il ransomware Maze è stato indirizzato anche ad utenti esclusivamente italiani, sfruttando una campagna di malspam a tema “Agenzia delle Entrate”.

All’interno del messaggio viene richiesto di aprire un allegato Word .DOC intitolato “VERDI.DOC”, contenente un exploit che, successivamente, procede al download del payload di Maze.

I domini registrati per questa campagna sono stati creati ad-hoc per convincere più utenti italiani possibile:

agenziaentrateinformazioni.icu

agenziaentrate.icu

agenziainformazioni.icuAggiornamento 03/01/20

Sembrerebbe che fra le vittime ci sia stata qualcuna che non ha preso bene il fatto di essere ricattata da un ransomware e abbia avviato un’ingiunzione ad ignoti nei confronti del sito web di Maze per “ottenimento illecito di informazioni riservate” e “accesso illecito alle loro reti”.

Il provider World Hosting Farm LTD ha buttato giù il sito il giorno stesso che la Southwire LTD ha presentato l’ingiunzione.

A 24 ore dal blocco, il cliente dell’hosting ha chiesto che venisse rimesso online l’IP per permettere la rimozione dei dati.

Guess what? Dopo 48 ore, i dati non sono stati rimossi e il disco rigido associato al cliente è stato messo in sicurezza, qualora la polizia lo richiedesse per indagini forensi.

Aggiornamento 13/01/20

Il sito web è tornato online all’indirizzo sopra citato.

Essendo ormai di dominio pubblico e reperibile con qualsiasi ricerca, l’indirizzo sarà lasciato sull’articolo.

Letture interessanti:

- https://www.zataz.com/double-effet-pirate-les-entreprises-ranconnees-balancees-par-les-escrocs/

- https://www.vice.com/en_ca/article/5dmzzd/cybercriminals-found-a-scary-new-way-of-making-hacked-companies-pay-ransom

- https://www.vice.com/en_ca/article/5dmzzd/cybercriminals-found-a-scary-new-way-of-making-hacked-companies-pay-ransom

- https://blog.knowbe4.com/heads-up.-this-is-ugly-after-refusing-the-maze-ransomware-payment-their-stolen-data-was-leaked

- https://www.cert-pa.it/notizie/campagna-malevola-riferimenti-agenzia-delle-entrate/